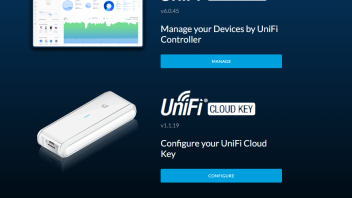

Hab mal son Teil angeschlossen das auch konfiguriert ist. Wie man sieht ist die Version nicht ganz taufrisch und wird trotzdem in gängigen Browsern angezeigt. Die Seite sollte eigentlich immer erscheinen. Möglicherweise gibts in manchen Versionen Bugs mit bestimmten Browsern und irgendwelche Schaltflächen funktionieren dann nicht.

Das kommt wenn man die IP des Cloudkeys im Browser aufruft https://IP-Adresse (natürlich mit Zertifikatswarnung)

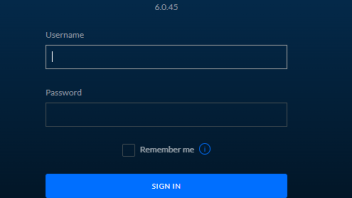

mit https://IP-Adresse:8443/ kommt das Login in die eigentliche Controller Oberfläche (jetzt Network APP) http:// geht hier nicht. Gültiger Benutzer und Passwort kann hier alles mögliche sein, da ja Benutzer angelegt und gelöscht werden können. Kommt da nichts oder fehlt das ganze sogar, dann ist vermutlich die Mongo DB platt (Stromausfälle) dann geht nur noch Factory Reset und ggf. Backup einspielen, falls aktiviert und SD Karte ok.

https://IP-Adresse/login führt zu den Einstellungen des Cloudkeys (IP Einstellungen usw.) Hier gab es was Benutzer und Kennwörter anging bei einem Firmwareupdate Änderungen. Bei meiner Version ist ändern des Benutzers und Kennwortes möglich. Da war aber irgendwas, vonwegen gleicher Kennwörter für die diversen Logins, wenn ich mich recht erinnere

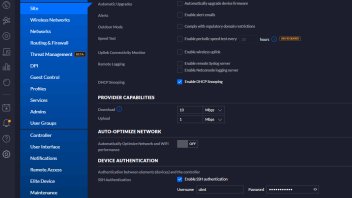

Solltest Du dich in den Controller (2. Bild) einloggen können dann kann man in den Einstellungen der Site(Standort) sehen ob SSH aktiviert ist und welcher Benutzer und welches Kennwort gültig ist. Diese Daten sollten bei einer adoptierten USG das default Login überschrieben haben. Achtung das ist pro Site!

Sollten die UniFi Geräte nach Änderungen des Benutzers und/oder Kennwortes nicht mehr mit dem Controller kommuniziert haben (Provisioning) und dies jetzt auch nicht tun, also Offline sein, dann besteht die Möglichkeit, dass in den Geräten das Vorgänger Kennwort enthalten ist.

Passwort Recover sollte wie folgt gehen, falls ein Backup vorhanden ist. Gleiches auch wenn MongoDB defekt. Der blinkt dann weiß soweit noch erkennbar.

- SD Karte auf Backups checken, Windows kann das so nicht lesen, da Linux Filesystem, Karte nicht im eingeschalteten Zustand rein oder raus, Backups auf den Konfigurations PC ziehen

- Wenn Backups vorhanden und auf PC, Karte rein (mit glück geht Restore auch von da) und Booten lassen

- Wenn fertig gebootet einen Factory Reset machen und Neustart abwarten

- Dann mit default login/password anmelden

- Das letzte verfügbare Backup wieder herstellen

- Neuen Admin und Passwort erstellen

- Firmwareupdate Cloudkey

- Update Controller Network APP

- Geräte Firmware Updaten

7. 8. 9. Aufpassen wegen uralt Accesspoints, Da wurden mal welche in EOL geschoben. Ich weiß nicht ob die noch Konfigurierbar sind, wenn Controller zu neu. Die 6.0.45 die auf meinem Key hier drauf ist, war glaube ich die letzte Controllerversion vor dem Stichtag. Hier die Ankündigung von damals:

https://community.ui.com/questions/Select-UniFi-Access-Point-AP-Models-Obsoletion-Date-March-1-2021/65487283-ce9d-49f4-85b9-b6aa54659ef7

![]()