Hallo,

ich versuche gerade meinen LTE Router über Wireguard in mein Heimnetz (UDM-SE) einzubinden. Der LTE Router läuft mit einem HerstellerOS basierend auf OpenWRT (Gerät ist ein RUTX11). Ich habe es geschafft, dass beide Seiten, UDM & LTE Router, anzeigen, dass die Wireguard Verbindung aufgebaut ist. Die UDM zeigt einen aktiven Client und beim LTE Router spuckt der 'wg' Befehl aus, dass die Verbindung steht und auch bereits ein paar Bytes darüber verschickt wurden:

interface: WG01

public key: xxx

private key: (hidden)

listening port: 51820

peer: xxx

endpoint: IPv4:51820

allowed ips: 10.0.20.1/32, 10.0.20.2/32, 10.0.1.0/24, 0.0.0.0/0

latest handshake: 8 minutes, 19 seconds ago

transfer: 2.98 KiB received, 8.59 MiB sent

persistent keepalive: every 25 seconds

Alles anzeigen

Mein Problem ist, dass ich nichts über die Verbindung schicken kann. Ich kann auch keine der jeweiligen Gegenstellen pingen - egal ob von der LTE Router oder UDM Seite aus. Hat jemand von euch einen vergleichbaren Aufbau im Betrieb? Muss ich noch irgendetwas besonderes beachten beim Setup? Als Firewall Regel habe ich auf der UDM eingerichtet, dass das 10.0.20.0/24 Netz (VPN Subnetz) alle anderen Subnetze erreichen darf.

Habt ihr Ideen, woran es scheitern könnte? Irgendwelche 'Debug' Tips um das Problem einzugrenzen?

Als Hintergrundinfo hier ist mein Aufbau / Topologie:

10.0.10.0/24 LTE Router <----> UDM-SE 10.0.1.0/24

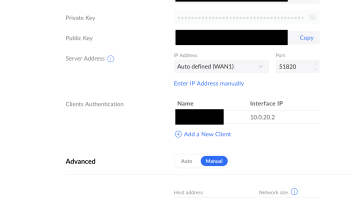

Der LTE Router bekommt als Wireguard Client von der UDM-SE die 10.0.20.2 als IP Adresse verpasst. Der Screenshot im Anhang zeigt die UDM Wireguard Config.