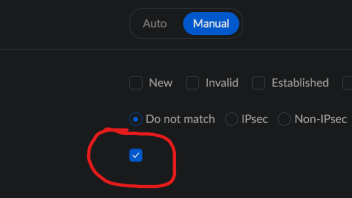

So, ich hab das jetzt mit den Logs hinbekommen. Man muss das Logging explizit bei den entsprechenden Regeln aktivieren, damit sie ins Syslog kommen:

Zunächst mal zum "Block IoT to UDM interface":

Source ist immer mein Fernseher, jedoch jedes zweite Mal ein anderer 5-stelliger Port (58494, 58498, 58592).

Ziel ist das IoT Interface 192.168.20.1 auf Port 80

Beim "Block inter-VLAN routing" siehts so aus:

Source sind meistens mein Fernseher oder noch häufiger mein Google Nest Hub, wieder jedes zweite Mal ein anderer 5-stelliger Port.

Ziel sind mein Nvidia Shield (welches im Trusted Network läuft) auf Port 9000 und diverse IP-Adressen im 192.168.1.x und 192.168.0.x Subnetz auf Port 80 (wobei ich nicht einmal ein 192.168.1.x bzw. 192.168.0.x Subnetz habe!?).

Keine Ahnung was die kommunizieren wollen.

Ich versuche mal rauszufinden, was Port 9000 auf dem Nvidia Shield ist.

Außerdem frage ich mich gerade, warum ich das Nvidia Shield überhaupt ins Trusted Network habe und nicht ins IoT, aber ich denke, ich konnte damals auf mein NAS (im Trusted) nicht zugreifen. Vielleicht sollte ich das wieder ändern und eine entsprechende Firewall Regel anlegen.